Context-aware email defense, beyond just the inbox

Secure your entire messaging ecosystem with AI-driven email security that catches the threats other solutions miss.

La IA habilita el correo electrónico dirigido

ataques a gran escala

Revolucione la seguridad de su correo electrónico con Self-Learning AI™, que detiene las amenazas conocidas y desconocidas en su bandeja de entrada y más allá.

Bloquee nuevas amenazas hasta 13 días antes

Mejore la seguridad de su correo electrónico nativo con el Auto-aprendizaje de IA que entiende las anomalías dentro de sus patrones de comunicación únicos para detener las amenazas conocidas y desconocidas, sin depender de fuentes de inteligencia sobre amenazas.

Mientras que otras soluciones se basan en que la primera víctima extraiga los IOC y actualice las bases de datos de inteligencia sobre amenazas, Darktrace / EMAIL brinda una seguridad sin igual mediante la detección patentada de anomalías de comportamiento.

El autoaprendizaje de IA aprende de manera única el contenido y el contexto de cada usuario interno y externo para detectar las sutiles desviaciones en los patrones de vida que apuntan a este tipo de sofisticados ataques de ingeniería social.

Cuando agregas Darktrace / EMAIL a tu seguridad de correo electrónico nativa, agregas una capa de seguridad más profunda que combina una inteligencia de amenazas tradicional y un enfoque centrado en los ataques con un filtro centrado en el comportamiento adaptado a tu negocio específico. Estas capacidades complementarias permiten la detección más completa de amenazas conocidas y desconocidas sin costes superpuestos ni esfuerzos de mantenimiento adicionales.

Your email prover already offers a foundational level of security that stops basic threats. Darktrace adds a deeper layer of security that combines this attack-centric approach with a behavior-centric filter tailored to your specific business. These complementary layers add up to a complete defense without any overlapping costs or additional maintenance effort – allowing you to stop the 55% of malicious emails that evade the native email provider when analyzing our customer base.

.png)

Evalúe hoy mismo en su entorno

Proteja todo su flujo de correo con visión de 360°

Darktrace prevents threats across inbound, outbound, lateral mail, and account-based, and messaging attacks – removing the need for siloed tools and manual correlation.

Detecta amenazas sofisticadas al entender lo «normal» y analizar miles de puntos de datos sobre el idioma, el tono, el sentimiento, los enlaces, el perfil del remitente, el comportamiento histórico y el comportamiento de los usuarios en toda su actividad digital

Bloquee todo el espectro de amenazas del correo saliente añadiendo la prevención avanzada de pérdida de datos a su implementación, que se basa en las etiquetas del correo electrónico nativo para detener la pérdida de datos desconocida, accidental y malintencionada

Analiza el flujo de correo de empleado a empleado y correlaciona los indicadores de comportamiento inusuales para determinar si la cuenta está comprometida, si se trata de amenazas internas o comportamientos de riesgo

La protección contra la apropiación de cuentas de Darktrace / EMAIL identifica anomalías sutiles en las cuentas de SaaS en la nube, como patrones de inicio de sesión y actividad administrativa inusuales, para detectar amenazas sofisticadas como el uso indebido de los tokens de sesión, los ataques de adversarios intermedios, el robo de credenciales y la exfiltración de datos. Al expandirse a Darktrace/IDENTITY, los equipos de seguridad obtienen información más profunda gracias a las investigaciones contextualizadas del Analista de Ciberinteligencia Artificial y a las capacidades de respuesta autónomas que contienen rápidamente las amenazas a la velocidad de las máquinas.

Los datos y las señales de Microsoft Teams se comparten por correo electrónico para garantizar la protección contra la suplantación de identidad y la ingeniería social en todas las plataformas de mensajería

Capacite a los usuarios finales y optimice los flujos de trabajo del SOC

La seguridad del correo electrónico no debería ser una pérdida de tiempo para los SoC. Descubre cómo Darktrace puede reducir drásticamente tus flujos de trabajo.

Disminuya la carga de trabajo de su equipo de seguridad animando a los usuarios finales a reportar menos falsos positivos al proporcionar comentarios de Analista de Cyber AI a cada empleado mientras interactúan con su correo

El asistente de seguridad de buzones de Darktrace / EMAIL realiza un análisis avanzado del comportamiento del navegador y puede detener automáticamente las intenciones maliciosas ocultas en las páginas web interactivas y dinámicas que otras herramientas de seguridad pasan por alto

Centralice y agilice el análisis de las investigaciones con la vista en vivo de Darktrace / EMAIL, que combina la búsqueda intuitiva, los informes de los Analistas de Ciberinteligencia Artificial y el acceso a aplicaciones móviles

Reduce human risk and streamline SOC workflows

1) A user receives a suspicious email. They can click "Analyze" to see an Al analysis narrative explaining why it has been flagged, building their confidence and improving reporting quality.

2) lf they report the email, Cyber Al Analyst kicks off a deeper investigation -sandboxing Links, correlating recent emails, and identifying

3) lf the email requires further analysis, it flows into the Mailbox Security Assistant, A SOC dashboard for review and action. Analysts can remediate directly from the dashboard. No ticketing, no delays - it's fast, transparent, and built for scale.

Reduce human risk and streamline SOC workflows

Empower your analysts and employees with AI-driven triage and contextual guidance, leading to better end-user reporting and reducing investigations in the SOC by 60%.

Stage 1

Stage 2

Stage 3

Data Loss Prevention

Complete data loss prevention across all outbound mail

Teams

Extend email protection to messaging

DMARC

Accessible DMARC to protect your brand

Mejor juntos

Darktrace y Microsoft se han asociado para ayudar a las organizaciones a cerrar las brechas de seguridad en sus entornos multinube y multiplataforma. Darktrace / EMAIL, alojado en Microsoft Azure, se integra con Microsoft 365 y Microsoft Exchange.

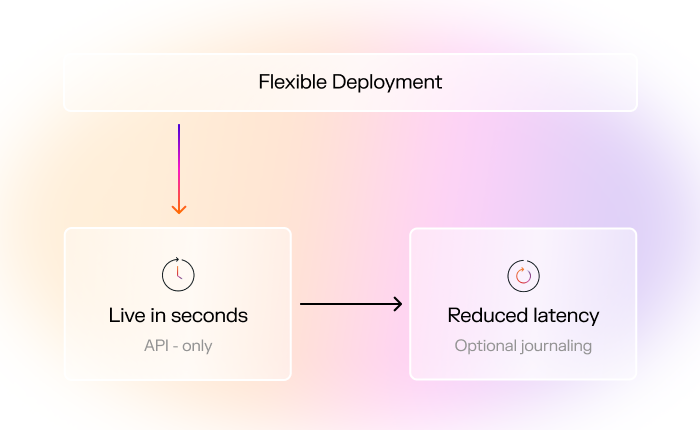

Disfrute de la implementación más rápida del sector de una solución avanzada de seguridad de correo electrónico

Responda a las amenazas hasta 30 veces más rápido con nuestro enfoque de implementación único, que combina la API y el registro en diario para eliminar la latencia del correo. Mientras tanto, despídase del mantenimiento y la configuración semanales con una IA que se adapta continuamente al estado de cada usuario final.

Vea Darktrace/EMAIL en acción

Vea el vídeo de demostración para ver cómo Darktrace ofrece una defensa exhaustiva en todo el espectro de amenazas de correo electrónico.

Preguntado con frecuencia

preguntas

La protección contra amenazas por correo electrónico se refiere al conjunto de herramientas y tecnologías diseñadas para proteger las comunicaciones por correo electrónico de una amplia gama de ciberamenazas. Como el correo electrónico sigue siendo uno de los vectores de ataque más comunes, la protección contra las amenazas del correo electrónico es crucial para defenderse contra la suplantación de identidad, el malware, el correo electrónico empresarial comprometido (BEC) y otras tácticas sofisticadas utilizadas por los ciberdelincuentes.

A medida que los ciberataques basados en el correo electrónico se vuelven más sofisticados, los proveedores de protección contra amenazas de correo electrónico están adoptando diversos enfoques para abordar las amenazas. Muchos confían en el uso de datos históricos de ataques para tratar de predecir cómo será la próxima amenaza.

Otros utilizan la inteligencia artificial y el aprendizaje automático para detectar amenazas nuevas o específicas, como los sofisticados intentos de suplantación de identidad y el correo electrónico empresarial comprometido. La IA puede identificar anomalías sutiles en los patrones de correo electrónico y en el comportamiento del remitente. Este enfoque en el análisis del comportamiento ayuda a los defensores a detectar actividades sospechosas en las cuentas y a evitar el movimiento lateral dentro de las cuentas comprometidas, lo que ayuda a identificar las amenazas que explotan la confianza dentro de las organizaciones.

Para hacer frente a las amenazas multietapa y multicanal, la seguridad del correo electrónico integra cada vez más la protección en plataformas como Microsoft Teams o Slack, lo que amplía la visibilidad de las amenazas y minimiza las superficies de ataque más allá del correo electrónico. Las soluciones avanzadas también incorporan inteligencia de amenazas en tiempo real y entornos aislados, lo que les permite aislar y analizar el contenido potencialmente malicioso, lo que proporciona defensas sólidas contra los vectores de ataque en evolución.

En cuanto a la seguridad de los datos, algunos proveedores ahora ofrecen cifrado y prevención de pérdida de datos (DLP) integrados para evitar filtraciones de información confidencial. Estas funciones a veces incluyen protección automatizada y formación de usuarios. Además, la protección contra las amenazas del correo electrónico a veces integra los eventos de correo electrónico en marcos de seguridad más amplios, como SIEM y XDR, lo que respalda un enfoque integral de respuesta a las amenazas en toda la organización.

Este cambio hacia soluciones de seguridad de correo electrónico más avanzadas e integradas refleja la necesidad de protecciones flexibles y adaptativas a medida que las amenazas basadas en la comunicación siguen evolucionando en complejidad.

Sí, las soluciones de seguridad basadas en inteligencia artificial pueden detectar eficazmente los correos electrónicos de suplantación de identidad mediante el análisis de patrones y comportamientos en el contenido del correo electrónico y la información del remitente. Los métodos tradicionales se basan en listas negras o palabras clave específicas, pero la IA mejora este enfoque con el aprendizaje automático y el procesamiento del lenguaje natural (PNL) para identificar intentos de suplantación de identidad complejos que pueden eludir los filtros simples. La IA detecta los correos electrónicos de suplantación de identidad analizando: • Patrones y anomalías del contenido: los algoritmos de inteligencia artificial pueden evaluar el lenguaje utilizado en los correos electrónicos e identificar las opciones de palabras inusuales, los errores ortográficos y las estructuras de las oraciones que suelen encontrarse en los intentos de suplantación de identidad. • Análisis del remitente: las herramientas de inteligencia artificial pueden rastrear el comportamiento del remitente a lo largo del tiempo y detectar anomalías, como cambios en el formato de la dirección de correo electrónico o ubicaciones inusuales de los remitentes, que podrían indicar un intento de suplantación de identidad. • Análisis de enlaces y archivos adjuntos: los sistemas de inteligencia artificial pueden examinar los enlaces y los archivos adjuntos de los correos electrónicos, compararlos con una base de datos de URL maliciosas conocidas o escanear en busca de código peligroso, lo que reduce aún más el riesgo de descargas dañinas. • Análisis del comportamiento: los modelos avanzados de IA pueden observar los comportamientos de los empleados, como los tipos de correos electrónicos con los que interactúan normalmente, para detectar acciones inusuales. De esta forma, el sistema puede generar alertas cuando los empleados utilizan correos electrónicos atípicos que pueden presentar riesgos de suplantación de identidad. La capacidad de aprendizaje adaptativo de la IA significa que mejora con el tiempo e identifica nuevas técnicas de suplantación de identidad a medida que surgen. Gracias a estos métodos, la IA se ha convertido en una herramienta vital para la seguridad del correo electrónico, ya que añade una capa sofisticada de defensa contra los ataques de suplantación de identidad que van más allá del filtrado tradicional.

When choosing an email security solution for a cloud-based platform like Microsoft 365, select a tool that integrates deeply and smoothly with Microsoft 365's architecture, ideally using API-level connectivity. This setup is better than relying solely on traditional mail flow rules, as it provides complete visibility into internal email traffic and helps detect attacks spreading within the organization. Easy integration also means simpler deployment and less work for IT teams.

Choose an email security platform that provides protection that enhances and extends Microsoft 365's built-in features. Modern threats, such as zero-day exploits, highly personalized spear phishing, and advanced impersonation attacks, are constantly evolving. The chosen security technology should have capabilities such as AI-powered anomaly detection. This adaptive intelligence adds an essential layer on top of Microsoft 365 security for defending against the most dangerous, targeted attacks that exploit human trust.

Ensure the tool secures email across its entire journey. It should cover outgoing messages to prevent data loss or brand impersonation. It should also include internal emails to stop threats from spreading after a user is compromised. Effective post-delivery remediation is also essential. The system should allow for quick detection, quarantine, or removal of compromised emails to minimize exposure time and reduce manual effort for SOC teams.

Finally, check that your chosen email security tool does not double up on your Microsoft 365 native security or require it to be disabled. An email security tool should build on Microsoft E5 capabilities rather than replacing them, duplicating cost and workflows.

Ultimately, email security software should make a security team's job easier, not harder. The technology should accurately detect real threats and reduce the number of false alarms. This directly improves the efficiency of security teams, letting them focus on important issues rather than sifting through irrelevant alerts.

La rápida evolución de los ciberataques ha puesto de manifiesto las principales vulnerabilidades en la seguridad del correo electrónico que las empresas deben abordar para proteger sus datos de forma eficaz:

• Detección de amenazas impulsadas por la inteligencia artificial: los sistemas de seguridad de correo electrónico tradicionales suelen ser insuficientes para hacer frente a los ataques altamente sofisticados, como los esquemas de suplantación de identidad impulsados por la inteligencia artificial, las suplantaciones de identidad falsas y la ingeniería social avanzada. Estas amenazas aprovechan la personalización avanzada, lo que dificulta su detección con métodos basados en reglas. Las soluciones avanzadas de seguridad del correo electrónico ahora integran la IA para detectar patrones inusuales y comportamientos sospechosos que podrían indicar este tipo de ataques impulsados por la IA.

• Mitigar las vulnerabilidades de la cadena de suministro: los ciberdelincuentes explotan cada vez más las relaciones de confianza dentro de las cadenas de suministro y utilizan a proveedores o socios comprometidos como puntos de entrada para los ataques laterales. Esto dificulta que las organizaciones detecten las apropiaciones de cuentas que se mueven a lo largo de la cadena de suministro. Los productos modernos de seguridad del correo electrónico abordan este problema rastreando la reputación del remitente y analizando los comportamientos de conexión entre las cuentas para identificar y mitigar estos riesgos.

• Combatir el Malware evasivo y morfológico: el malware actual evoluciona continuamente y adapta su estructura para eludir las defensas estáticas. Para combatir esto, las soluciones de seguridad del correo electrónico ahora incorporan inteligencia de amenazas en tiempo real, análisis de comportamiento y sandboxing. Estas herramientas detectan los cambios en las firmas del malware y aíslan los archivos adjuntos o enlaces sospechosos antes de que lleguen a los usuarios, lo que contrarresta eficazmente la naturaleza evasiva del malware moderno.

• Gestión de cargas útiles complejas y de varias etapas: los ciberatacantes están incorporando cargas útiles en formas novedosas, como códigos QR o URL ocultas, creando cadenas de ataques complejas y de varias etapas que son más difíciles de detectar. Las soluciones de seguridad del correo electrónico ahora deben ir más allá de los escaneos básicos de texto y archivos adjuntos para identificar cargas útiles no convencionales y garantizar que analicen y bloqueen cualquier elemento que pueda contener código malicioso.

• Asegurar una superficie de ataque más amplia: a medida que la comunicación se extiende a plataformas que van más allá del correo electrónico, como las herramientas de mensajería como Teams o Slack, las organizaciones se enfrentan a una superficie de ataque cada vez mayor. Los productos integrales de seguridad del correo electrónico ahora se integran con estas plataformas adicionales, proporcionando una protección unificada en varios canales, lo cual es crucial para prevenir las amenazas laterales y mantener la seguridad de los datos.

Al abordar estos vectores de ataque en evolución, las soluciones modernas de seguridad del correo electrónico brindan a las empresas una protección sólida y de varios niveles contra las violaciones de datos y el acceso no autorizado, lo que les permite defenderse de las ciberamenazas cada vez más sofisticadas.

Elegir el producto de seguridad de correo electrónico adecuado significa encontrar una solución que se adapte a los desafíos específicos de su organización, proteja los datos y, al mismo tiempo, mejore la eficiencia de su equipo de seguridad. Estos son los factores clave a tener en cuenta: • Detección avanzada de amenazas: busque soluciones que vayan más allá de un enfoque centrado en los ataques, especialmente si se enfrenta a amenazas como el correo electrónico empresarial comprometido (BEC), la suplantación de identidad impulsada por la inteligencia artificial o el robo de credenciales. Los productos con capacidades avanzadas de aprendizaje automático (ML) e inteligencia artificial (IA) pueden detectar y bloquear estas sofisticadas amenazas de manera más eficaz que los sistemas basados en reglas. • Cobertura integral en todos los canales: la seguridad del correo electrónico actual va más allá de los correos electrónicos; también debe proteger otros canales de colaboración como Teams o Slack. Opte por productos con integraciones de API que permitan una supervisión y una detección de amenazas sin interrupciones en todas las plataformas de comunicación. Esto garantiza una protección uniforme en todas las plataformas que utiliza su equipo. • Eficiencia operativa: los equipos de seguridad suelen enfrentarse a una cantidad abrumadora de alertas, por lo que elegir un producto de seguridad del correo electrónico que incluya una respuesta automática a las amenazas (como la orquestación, automatización y respuesta gestionadas de la seguridad o MSOAR) puede reducir la fatiga de las alertas y acelerar la clasificación. La automatización optimizada y las herramientas de clasificación avanzadas permiten que su equipo se concentre en las amenazas más críticas sin sobrecarga manual. • Prevención de pérdida de datos (DLP): para la seguridad de los datos, una solución sólida de seguridad del correo electrónico debe incluir funciones de cifrado y DLP para proteger la información confidencial y evitar filtraciones de datos accidentales. Las soluciones que combinan estas funciones con la formación contextual de los usuarios pueden mejorar la concienciación de los empleados y reducir el riesgo de exposición de los datos salientes. • Integración con XDR/SIEM: si su organización utiliza un sistema de detección y respuesta ampliadas (XDR) o un sistema de gestión de eventos e información de seguridad (SIEM), considere la posibilidad de utilizar un producto de seguridad del correo electrónico que se integre con estas plataformas. Esta integración permite que las amenazas del correo electrónico pasen a formar parte de su ecosistema de seguridad más amplio, lo que permite una detección integral de amenazas y una respuesta a los incidentes en todas las capas de las defensas de su organización. La selección de un producto de seguridad del correo electrónico que satisfaga estas necesidades garantiza una protección sólida tanto contra las ciberamenazas en evolución como contra los riesgos de datos internos, lo que permite a su organización adoptar un enfoque proactivo y unificado de la seguridad del correo electrónico.

Behavioral analysis involves understanding what "normal" looks like for a particular user, device, or system. Instead of checking emails against a list of rules, it builds a dynamic profile of typical activity. It continuously monitors numerous data points, including who typically emails whom, the usual size and type of attachments, the language used, common sending times, and even the geographic locations from which users access their mail.

By continually learning and establishing a baseline of normal behavior, the system can identify any deviations that suggest potential malicious activity. This approach excels at detecting novel threats, such as zero-day attacks or highly sophisticated spear phishing campaigns that have no known signatures. Since it's looking for abnormal behavior rather than specific threat patterns, it can detect attacks designed to bypass traditional defenses.

For example, say an executive's email suddenly starts sending unusual financial requests to accounting or tries to access sensitive files. Behavioral analysis flags this deviation from their normal pattern, even if the content doesn't contain obvious malware. This analysis can detect subtle impersonation attempts or account takeovers in real time, speeding up containment and response.

Behavioral analysis also enhances contextual awareness, making it more effective at distinguishing between a genuine but unusual email and a truly malicious one. This reduces false positives, allowing SOC teams to focus on genuine threats.

Consulte Darktrace / EMAIL

en acción

Vea el vídeo de demostración para ver cómo Darktrace ofrece una defensa exhaustiva en todo el espectro de amenazas de correo electrónico.