CVEの追跡だけでは不十分:コンテキストがきわめて重要である理由

脆弱性とは、攻撃者が不正にアクセスを取得したり、正常なオペレーションを妨害したりするために悪用することのできる、システム内のウィークポイントです。CVE(Common Vulnerabilities and Exposures)とは、公開されているサイバーセキュリティ脆弱性のリストであり、サイバーセキュリティコミュニティはこれを追跡してリスクを緩和します。

脆弱性が発見されると、標準的な手順としてはこれをベンダーまたは対応する組織に報告することにより、彼らはパッチまたは修正を作成して配布し、その後詳細を公開するというものです。これは、責任ある開示と呼ばれている方法です。

2024年には記録を塗り替える40,000件のCVEが報告され、Forum for Incident Response and Security Teams (FIRST) によれば2025年にはそれを上回る件数が予測されている[1] なかで、異常検知はこれらの潜在的リスクを識別するために不可欠です。ゼロデイのエクスプロイトと脆弱性の公開の間のギャップはかなり大きい場合もあり、ネットワーク上でエクスプロイトが行われていないかを遡及的に見つけ出そうとすることは、特にシグネチャベースのアプローチをとっている場合非常に困難です。

CVE公開に頼ることなく脅威を検知

普段とは異なるログインのパターンやデータ転送など、ネットワークやシステム内で発生した異常な動作は、サイバー攻撃が試みられている、内部関係者による脅威、あるいはシステムが侵害されている兆候である場合があります。Darktraceはルールやシグネチャに依存しないため、問題のデバイスまたはアセットについての完全なコンテキストがなくても、異常から悪意あるアクティビティを検知することができます。

たとえば、昨年末のFortinetに対するエクスプロイト攻撃発生時に、Darktraceの脅威リサーチチームはさまざまなFortinet脆弱性のエクスプロイト、特にCVE 2024-23113について調査していました。その頃MandiantがCVE 2024-47575に関するセキュリティアドバイザリを発行しましたが、その内容はDarktraceの調査結果と非常によく一致していました。

Darktraceの脅威調査チームはこのような回顧的分析によりさまざまな検知結果を広範な脅威ランドスケープに照らして理解し、さらなるコンテキストを追加するために利用しています。

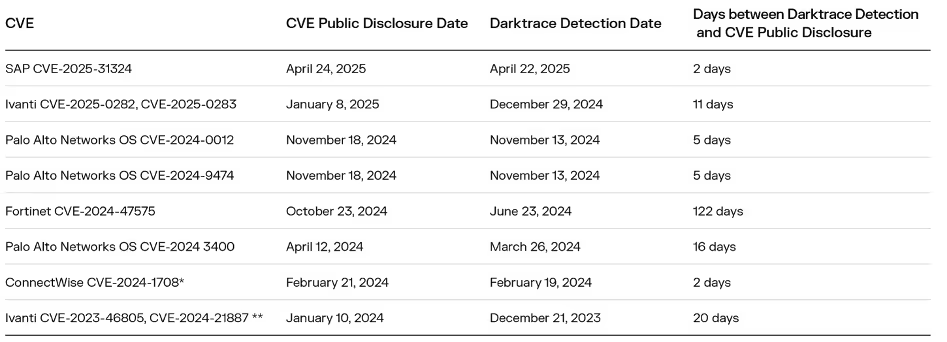

以下は、脆弱性が公開される何日も前、場合によっては何週間も前にDarktraceが検知した昨年の10件の事例です。

CVE公開前のエクスプロイトの傾向

多くの場合、エクスプロイトされた脆弱性の開示は、高度な脅威アクターによるゼロデイを使った侵害に対する、インシデント対応調査の結果として行われます。脆弱性が登録され、エクスプロイトされたことが公表されると、攻撃者と防御者による攻撃 vs. パッチの競争が始まります。

高いスキルと豊富なリソースを持った国家アクターは、その目的を達成するためにさまざまな能力を駆使することで知られていますが、それにはゼロデイの利用も含まれます。多くのケースで、CVE公開前のアクティビティはローアンドスロー型で数か月も継続し、オペレーションの安全性は高い傾向にあります。CVE公開後は参入障壁が下がり、よりスキルの低い、リソースをあまり持たない攻撃者、たとえばランサムウェアギャングのようなグループでもその脆弱性を悪用することができ、大きな被害が発生します。エクスプロイトされた脆弱性の公開前、公開後において、異なる2つのタイプのアクティビティがみられることが多いのはそのためです。

ダークトレースはこの一連の流れを、昨年、前述のFortinetおよびPAN OS脅威アクターによる攻撃のいくつかにおいても確認しています。国家アクターによる脆弱性のエクスプロイトが見られた後、ランサムウェアギャングが多くの組織に被害をもたらしていました [2]。

今年の春発生した、中国の脅威アクターが関係するSAP Netweaverエクスプロイトでも、それに続いてランサムウェアインシデントが観測されており、同じ傾向がみられます[3]。

自律遮断

異常ベースの検知は、CVE公開前であっても悪意あるアクティビティを識別できるという利点があります。しかし、セキュリティチームにはすばやく封じ込めアクティビティを隔離するという仕事が残っています。

たとえば、2025年前半に起こったIvanti連鎖エクスプロイト事案において、ある顧客は自社ネットワーク上でDarktraceの自律遮断機能を有効に設定していました。その結果、Darktraceは内部の接続をブロックし、影響を受けたデバイスに対して「生活パターン」を強制することにより、疑わしい接続をシャットダウンして攻撃を封じ込めることができました。

このDarktraceによる検知および対処はCVE公開の11日前に実行されており、異常ベースのアプローチの利点を実証しています。

一部のケースでは、Darktraceがデバイスに対する悪意あるエクスプロイトを脆弱性が公開される数日前に阻止したことが報告されています。

たとえば、ConnectWiseに対するエクスプロイト攻撃発生時、ある顧客において、リモートアクセスを介して悪意あるソフトウェアがインストールされたことをDarktraceが検知しました。さらに調査を進めると4台のサーバーが影響を受けていることが判明し、その間、自律遮断機能がアウトバウンド接続をブロックし、影響を受けたデバイスに対して生活パターンを強制しました。

シグネチャを超えて:CVE公開前に異常を見つける

動作パターンを分析し続けることにより、ユーザー、システム、ネットワークから通常と異なるアクティビティを見つけ出し、セキュリティ侵害かもしれない異常を検知することができます。

継続的な監視とこれらの動作からの学習を通じて、異常ベースのセキュリティシステムは、従来のシグネチャベースのソリューションでは見過ごされてしまうかもしれない脅威を検知することができ、同時に脅威のTTP(Tactics, Techniques and Procedures)についての詳細な情報を提供することができます。このようなビヘイビアインテリジェンスによりCVE公開前の検知が可能になり、より適応性の高いセキュリティ体制の構築、および変化し続ける脅威ランドスケープに応じたシステムの進化が可能になります。

Darktraceの自己学習型AIアプローチ

10年以上にわたりサイバーセキュリティAIをリードしてきたDarktraceは、適切なAIを組み合わせて最適な結果を得るための専門技術を有しています。Darktraceの自己学習型AIは多層的なAIアプローチを使用して、それぞれの組織から学習することにより、脆弱性が公開される前、多くの場合何日も、あるいは何週間も前に、悪意あるアクティビティを検知し対処することができます。

機械学習、深層学習、LLM、自然言語処理を含む多様なAIテクニックを戦略的に組み合わせ、連続的、階層的に統合することにより、Darktraceの多層的AIアプローチはそれぞれの組織専用の、変化する脅威ランドスケープに適応する強力な防御メカニズムを提供します。

ベイズ学習やビヘイビアクラスタリングといったテクニックを用いて、Darktraceはさまざまなモデルを適応的に評価し、エンティティの動作を正確に理解することが可能です。このビヘイビア分析のレイヤーにより、特定のデバイスやシステムからのまばらなデータであっても、類似のエンティティの持つパターンを検知し動作を予測することが可能になります。AIはこの基準枠を絶えず調整し続け、動的な環境での有効性を維持します。

DarktraceのAIについてさらに詳しく知るには、サイバーセキュリティに対するAIのさまざまな応用を解説した AI Arsenal (多層的AI装備)ホワイトペーパーをご覧ください。

参考資料:

- https://www.first.org/blog/20250607-Vulnerability-Forecast-for-2025

- https://cloud.google.com/blog/topics/threat-intelligence/fortimanager-zero-day-exploitation-cve-2024-47575

- https://thehackernews.com/2025/05/china-linked-hackers-exploit-sap-and.html

関連するDarktraceのブログ:

- SAP CVE 2025 31324

- Ivanti CVE-2025-0282 CVE-2025-0283

- Palo Alto OS CVE 2024-0012 & CVE 2024-9474

- Fortinet CVE 2024-47575

- Palo Alto Networks OS– CVE 2024 3400

- ConnectWise CVE-2024-1708

- Ivanti CVE-2023-46805, CVE-2024-21887

*顧客による報告後確認されたもの

**2024年1月に更新されたブログは最新データを反映

This report explores the latest trends shaping the cybersecurity landscape and what defenders need to know in 2026.

This report explores the latest trends shaping the cybersecurity landscape and what defenders need to know in 2026.

.png)

.avif)

![Pivoting off the previous event by filtering the timeline to events within the same window using timestamp: [“2026-02-18T09:09:00Z” TO “2026-02-18T09:12:00Z”].](https://cdn.prod.website-files.com/626ff4d25aca2edf4325ff97/69a8a18526ca3e653316a596_Screenshot%202026-03-04%20at%201.17.50%E2%80%AFPM.png)